Mientras las comunidades se unen para apoyar a los afectados por los devastadores incendios forestales en Los Ángeles, los ciberdelincuentes se están aprovechando de la solidaridad.

Check Point alerta sobre una tendencia preocupante: estafas fraudulentas de donaciones que utilizan códigos QR incrustados en mensajes de correo electrónico. Estas estafas engañan a personas bienintencionadas para que contribuyan a organizaciones benéficas falsas y, en última instancia, roban su información financiera o sus credenciales personales.

Los atacantes emplean inteligencia artificial para aumentar efectividad

Los ciberdelincuentes utilizan el phishing por email como su principal método de ataque, distribuyendo el 88% de los archivos maliciosos a través de este medio. Además, aprovechan los códigos QR para sus estafas, ya que resultan difíciles de detectar como maliciosos. También emplean inteligencia artificial para aumentar en un 40% la efectividad de estos ataques, creando solicitudes más convincentes y engañando a un mayor número de víctimas.Mientras las comunidades se unen para apoyar a los afectados por los devastadores incendios forestales en Los Ángeles, los ciberdelincuentes se están aprovechando de la solidaridad.

Check Point alerta sobre una tendencia preocupante: estafas fraudulentas de donaciones que utilizan códigos QR incrustados en mensajes de correo electrónico. Estas estafas engañan a personas bienintencionadas para que contribuyan a organizaciones benéficas falsas y, en última instancia, roban su información financiera o sus credenciales personales.

Los atacantes emplean inteligencia artificial para aumentar efectividad

Los ciberdelincuentes utilizan el phishing por email como su principal método de ataque, distribuyendo el 88% de los archivos maliciosos a través de este medio. Además, aprovechan los códigos QR para sus estafas, ya que resultan difíciles de detectar como maliciosos. También emplean inteligencia artificial para aumentar en un 40% la efectividad de estos ataques, creando solicitudes más convincentes y engañando a un mayor número de víctimas.

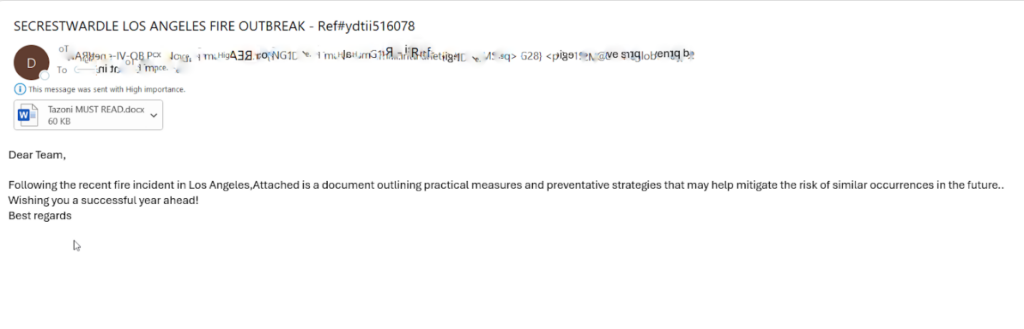

Imagen 1. Ejemplo de estafa por correo electrónico

El código QR incrustado en el correo electrónico lleva a los usuarios a una página de recopilación de credenciales, donde se les pide que introduzcan sus datos. El objetivo principal de los atacantes parece ser el robo de la información de acceso a cuentas de Microsoft.

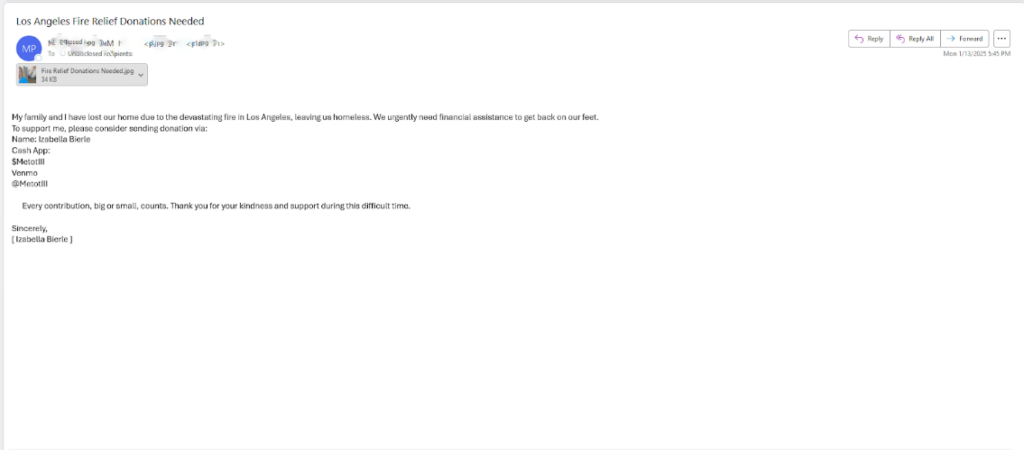

Otros emails relacionados con el incendio han sido identificados como solicitudes de donaciones y caridad, lo que pone aún más de relieve la explotación de la catástrofe con fines fraudulentos. Además, los investigadores de Check Point Research han observado mensajes en los que se solicitaban específicamente donaciones y se incluían imágenes, como puede verse en el ejemplo siguiente.

Ejemplo de estafa por correo electrónico

Presunta víctima del incendio

Con los incendios forestales cobrando la vida de 24 personas, destruyendo 12.000 estructuras y obligando a la evacuación de 88.000 personas, los ciberdelincuentes han encontrado un terreno fértil para manipular emocionalmente a las víctimas potenciales. Ante esta situación, es crucial saber identificar solicitudes de donación fraudulentas para protegerse contra estas amenazas.

Medidas para empresas y usuarios:

- Informar y capacitar a empleados sobre la detección de emails sospechosos y el uso engañoso de códigos QR.

- Implementar soluciones avanzadas de seguridad de correo electrónico, como Check Point Harmony Email & Collaboration, que ofrece protección multinivel contra ataques de phishing, incluidos los basados en códigos QR.

- Adoptar sistemas de gestión de dispositivos móviles (MDM) para proteger los dispositivos y controlar permisos, minimizando riesgos.

- Contar con un plan de respuesta a incidentes, que mantenga copias digitales y físicas del mismo para mitigar rápidamente los daños en caso de ataque.

“El phishing con códigos QR representa una amenaza creciente, especialmente durante momentos de crisis como los desastres naturales”, afirma Eusebio Nieva, director técnico de Check Point Software para España y Portugal. “Mantenerse informado sobre las nuevas estafas y utilizar medidas de seguridad avanzadas puede ayudar a usuarios y empresas a mantenerse protegidos”, concluye.