A medida que avanza la temporada navideña, el panorama de las compras en línea se convierte en un bullicioso centro de actividad.

Sin embargo, en medio de la emoción de encontrar las ofertas perfectas, existe un peligro que acecha a los compradores: los delitos cibernéticos dirigidos a víctimas desprevenidas.

Protegiendo su experiencia de compras

Profundizamos en las tácticas alarmantes descubiertas por Check Point Research (CPR), donde las marcas de lujo son explotadas como cebo para inducir a los usuarios a hacer clic en enlaces maliciosos.

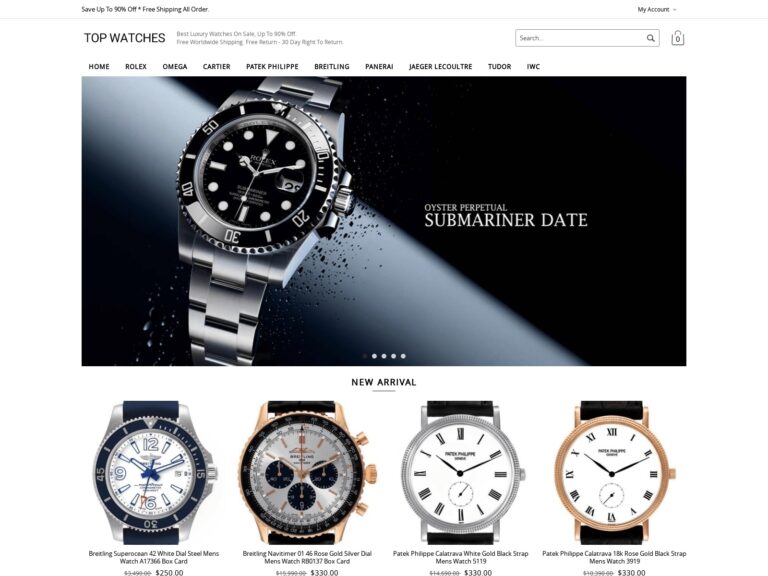

Check Point Research ha descubierto un patrón de correo electrónico preocupante empleado por los piratas informáticos. Esta táctica engañosa implica la suplantación de marcas reconocidas, como Louis Vuitton, Rolex y Ray-Ban. Los piratas informáticos elaboran correos electrónicos atractivos que prometen grandes descuentos en estos productos de lujo, con direcciones de correo electrónico hábilmente manipuladas para imitar la autenticidad de las marcas. A pesar de la apariencia de legitimidad, una mirada más cercana revela que los orígenes del correo electrónico no tienen conexión con las empresas de lujo reales.

Al hacer clic en los enlaces dentro de estos correos electrónicos, las víctimas desprevenidas son dirigidas a sitios web meticulosamente diseñados para replicar los sitios oficiales de las marcas objetivo. Estos sitios fraudulentos luego venden artículos de lujo a precios increíblemente reducidos, creando una trampa atractiva para los compradores potenciales. Sin embargo, el verdadero peligro radica en la intención maliciosa detrás de estos sitios, ya que solicitan a los usuarios que ingresen los detalles de su cuenta. Esta información confidencial se vuelve vulnerable al robo por parte de los atacantes, lo que resalta la necesidad urgente de una mayor conciencia y precaución mientras navegamos por el atractivo reino de las compras.

Sector de Logística

Los investigadores de Check Point han notado cómo los ciberdelincuentes están utilizando los sectores de entrega y envío durante este período tradicional de compras. En octubre de 2023, sus hallazgos revelaron un aumento del 13% en la cantidad de archivos maliciosos asociados con pedidos y entrega/envío en comparación con octubre de 2022. La creciente amenaza en estos sectores subraya la evolución de las tácticas de los ciberadversarios, lo que insta a una mayor vigilancia y unas medidas de ciberseguridad proactivas.

Como se mencionó, en el malware más buscado de octubre de 2023, CPR encontró una campaña de AgentTesla con archivos de archivo entregados como archivos adjuntos a correos electrónicos utilizando asuntos relacionados con pedidos y envíos, como – po-######.gz / documentos de envío.gz, induciendo a la víctima para que descargue el archivo malicioso.

A continuación, se muestra otro ejemplo de una campaña de correos electrónicos haciéndose pasar por la empresa de entrega DHL.

Los correos electrónicos se enviaron desde una dirección de correo web “DHL Express ([email protected])” y se falsificaron para que parecieran enviados desde “DHL” (ver figura 1) y contenían el asunto “Factura de entrega de DHL #### #########”. El contenido pedía descargar un archivo ejecutable malicioso “Factura #############”.pdf.exe”, que eliminaría otros archivos maliciosos usando powershell.

Sitios web de phishing

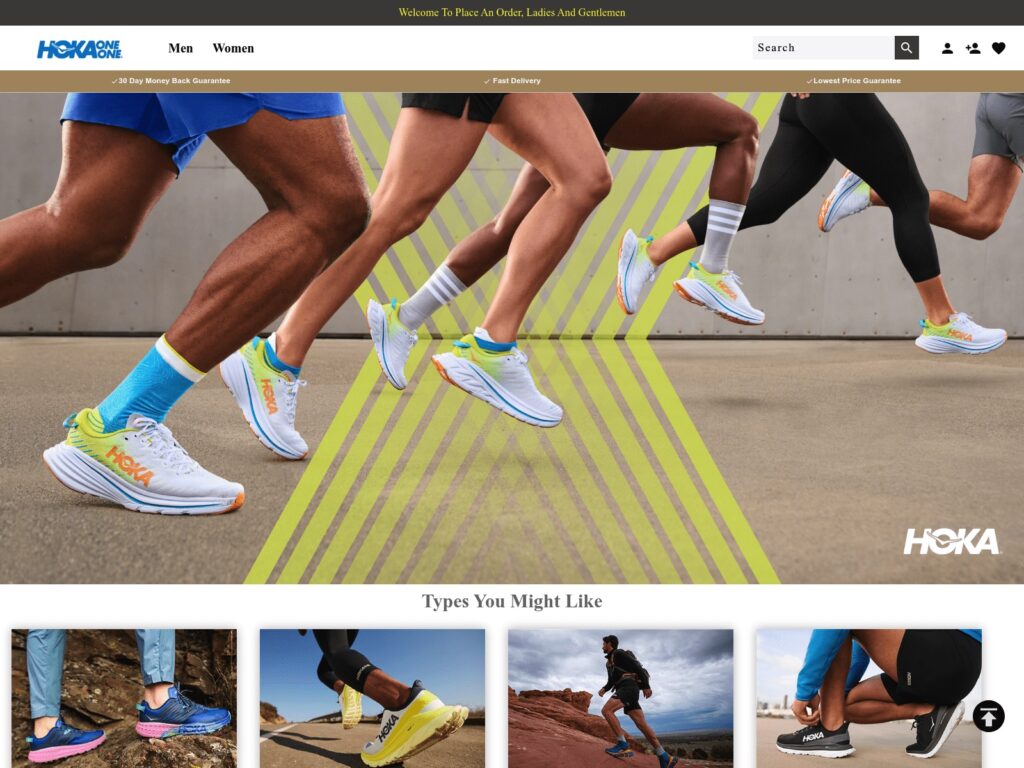

CPR también encontró ejemplos de sitios web de phishing, que tienen información registrada similar y se parecen entre sí, ofreciendo marcas de calzado conocidas a precios ridículos.

www[.]reebokblackfridayoffers[.]com

www[.]oncloudblackfridaysale[.]com

www[.]hokablackfridaysale[.]com

www[.]salomonblackfridaysales[.]com

Los ciberdelincuentes han invertido importantes esfuerzos en crear sitios web engañosos que imitan fielmente plataformas auténticas, y grandes empresas como los ejemplos anteriores son objetivos frecuentes de este tipo de suplantación.

Esta estrategia tiene como objetivo engañar a los usuarios finales para que proporcionen voluntariamente sus credenciales. El phishing de URL sirve como pretexto para ejecutar ataques de recolección de credenciales y, cuando se ejecuta de manera efectiva, puede resultar en el robo de nombres de usuario, contraseñas, detalles de tarjetas de crédito y otra información personal confidencial.

En particular, los casos exitosos a menudo solicitan a los usuarios que inicien sesión en sus cuentas bancarias o de correo electrónico.

Cómo identificar el phishing de URL

Los ataques de phishing de URL utilizan engaños para convencer al objetivo de que son legítimos. Algunas de las formas de detectar un ataque de phishing de URL son:

• Ignorar nombres para mostrar: los correos electrónicos de phishing se pueden configurar para mostrar cualquier cosa en el nombre. En lugar de mirar el nombre, verifique la dirección de correo electrónico del remitente para verificar que proviene de una fuente confiable.

• Verificar el dominio: los phishers suelen utilizar dominios con errores ortográficos menores o que parecen plausibles. Por ejemplo, empresa.com puede sustituirse por cormpany.com o un correo electrónico puede ser de empresa-servicio.com. Busque estos errores ortográficos, son un buen indicador.

• Validar los enlaces: los ataques de phishing de URL están diseñados para engañar a los destinatarios para que hagan clic en un enlace malicioso. Pase el cursor sobre los enlaces dentro de un correo electrónico y vea si realmente van a donde dicen. Ingrese enlaces sospechosos en una herramienta de verificación de phishing como phishtank.com, que le indicará si son enlaces de phishing conocidos. Si es posible, no haga clic en ningún enlace; visite el sitio de la empresa directamente y navegue hasta la página indicada.

Protección contra phishing de URL con Check Point

“Check Point desarrolló una solución antiphishing que proporciona una protección mejorada contra el phishing de URL en comparación con las técnicas comunes. Esto incluye protección posterior a la entrega, protección de end points para defenderse contra amenazas de día cero y el uso de datos contextuales y comerciales para identificar correos electrónicos de phishing sofisticados”, explica Manuel Rodríguez, gerente de Ingeniería de Seguridad para NOLA de Check Point Software.

Ampliando la oferta de phishing cero, también presenta el motor impulsado por IA para evitar la suplantación de marca local y global empleada en ataques de phishing, protección colaborativa en redes, correos electrónicos, dispositivos móviles y puntos finales.